BoB NewsLetter 69호

Vol. Nov 2025

안녕하세요, 구독자 님!

뉴스레터를 구독하신 분들께 매번 감사드립니다.

🍎 BoB 뉴스레터 11월호 스토리

- 📢 11월 BoB 수료생&멘토 소식

- 🛑 가용성(Availability)이 무너졌다: Cloudflare 2025-11-18 글로벌 장애

- 🌍 동유럽 최대 보안 컨퍼런스 DefCamp, 현장 취재

- 🔋 LG에너지솔루션 아키라 랜섬웨어 공격 사건

- 🧩 “디지털리스크, ESG가 답이다”…보안·경영·정책이 한자리에 모여 해법 제시

- 🚨 인증 받았는데 왜 뚫릴까?…기업 전수 특별 점검 조치 발표

📢 11월 BoB 수료생&멘토 소식

🍧 소중한 제보를 기다립니다

소식을 제보하시면 뉴스레터가 행복을 전달해드립니다. 🎉

🛑 가용성(Availability)이 무너졌다: Cloudflare 2025-11-18 글로벌 장애

2025년 대한민국에서 National Information Resources Service(NIRS) 데이터센터 화재로 대규모 공공서비스가 일시 중단되며 “가용성(Availability)”의 중요성이 사회적으로 크게 주목된 직후, 불과 얼마 지나지 않아 또 다른 대규모 가용성 사고가 글로벌 차원에서 발생했다. 이번에는 특정 국가나 기관이 아니라, 전 세계의 웹 트래픽을 중개하는 핵심 인터넷 인프라 기업 Cloudflare에서 내부 장애가 발생해 글로벌 서비스가 동시다발적으로 멈춰섰다.

![[출처 - blog.cloudflare.com]](https://cdn.maily.so/du/bob.news/202512/1764592806647334.png)

2025년 11월 18일, 인터넷 전반에서 광범위한 접속 장애가 보고되었고, 수많은 웹사이트와 앱이 “502 Bad Gateway” 또는 “Cloudflare Error”를 반환하며 정상적인 서비스 제공이 불가능해졌다. 원인은 개별 서비스가 아니라, 전 세계 수많은 웹 애플리케이션의 요청 흐름을 중개하는 Cloudflare 내부에서 발생한 구성 오류였다.

이번 사고는 보안의 3요소 중 하나인 가용성(Availability)이 단일 장애로도 얼마나 쉽게 무너질 수 있는지, 그리고 그 파급력이 얼마나 넓은지 명확하게 보여준 사례로 기록된다. Cloudflare는 CDN을 넘어 DNS, WAF, Bot Management, 트래픽 최적화 등 인터넷 요청 경로 전반을 담당하는 구조를 갖고 있었기 때문에, 특정 구성 요소가 정상적으로 동작하지 못한 순간 인터넷의 상당 영역이 연쇄적으로 멈춰섰다.

1. 어떤 장애가 발생했는가

Cloudflare 공식 블로그 발표에 따르면 문제는 Bot Management 기능에서 사용되는 ‘구성 파일(Feature File)’이 비정상적으로 커진 채로 전 세계 네트워크에 배포된 것에서 시작되었다.

UTC 기준 11:20경부터 이 파일을 불러오는 과정에서 트래픽 처리 소프트웨어가 오류를 일으켰고, 해당 구성 요소가 정상적으로 로드되지 못하면서 요청 처리 경로 전체가 불안정해졌다. 이로 인해 Cloudflare가 중개하던 웹사이트와 API들이 일제히 5xx 오류를 반환하게 된 것이다.

Cloudflare는 이를 소프트웨어 구성 변경 과정에서 발생한 내부 문제이며 외부의 공격이나 대규모 DDoS 공격 때문이 아니라고 명확히 밝혔다. 하지만 문제의 영향 범위가 전 세계에 걸쳐 있었기 때문에, 사용자는 직접 Cloudflare라는 단어를 듣지 않았더라도 서비스가 멈추는 경험을 통해 장애의 여파를 체감할 수밖에 없었다.

2. 무엇이 원인으로 추정되는가

사고의 핵심 원인은 단일 구성 요소의 이상이 글로벌 규모의 장애로 확산되는 일련의 연쇄적 흐름에서 드러났다. 첫 단계는 Cloudflare 내부에서 Routine 작업으로 수행된 데이터베이스 권한 변경이었다.

이 변경이 Bot Management 기능의 파일 생성 로직에 예상치 못한 영향을 주기 시작했고, 이후 Bot Management가 만들어내는 핵심 Feature File의 크기가 비정상적으로 급증했다.

문제는 여기서 끝나지 않았다. Cloudflare의 구조적 특성상 이러한 구성 파일은 전 세계 수백 곳의 PoP(Point of Presence)로 매우 빠르게 전파되는데, 이번에도 초대형 파일이 그대로 글로벌 Edge 네트워크 전체에 배포되었다. 과도하게 커진 파일을 로드하지 못한 트래픽 처리 소프트웨어들은 정상 동작을 이어갈 수 없었고, 요청 검증·라우팅·보안 검사 등 다양한 경로에서 연쇄적인 실패가 발생하면서 트래픽 처리 흐름 자체가 붕괴되었다.

이로써 단 하나의 구성 요소에 생긴 문제가 전 세계 수많은 서비스의 장애로 확대되는, 구조적 단일 실패 지점(Single Point of Failure)의 위험성이 적나라하게 드러난 사건이 되었다.

3. 사용자들은 어떤 불편을 겪었는가

장애 발생 직후 인터넷 전역에서는 혼란이 급속도로 확산됐다. ChatGPT, X(트위터), 온라인 쇼핑몰, 게임 서버 등 다수의 대형 서비스가 동시에 접속 불가 상태에 들어가면서 사용자들은 로그인, 결제, API 호출 등 기본 기능조차 수행할 수 없었다.

화면에는 “Bad Gateway” 또는 Cloudflare 관련 오류 메시지가 반복적으로 나타났고, 각 서비스 운영사 역시 상황을 파악하기 어려웠다. 대시보드와 관리자 페이지조차 열리지 않아 장애 원인을 추적하거나 트래픽 상태를 모니터링할 방법이 사실상 차단된 것이다.

일부 기업은 이 순간적인 가용성 붕괴로 실질적인 매출 손실과 고객 불만 증가를 겪었고, 온라인 커뮤니티와 SNS에서는 “인터넷 전체가 멈춘 것 같다”, “문제가 어디서 발생한 건지 알 수 없다”는 불안과 혼란이 빠르게 퍼졌다.

평소 일반 사용자에게 보이지 않던 Cloudflare의 존재는 이번 사고를 통해 인터넷 구조의 상당 부분이 특정 인프라 사업자에 깊이 의존하고 있다는 현실을 다시 한 번 강하게 드러냈다.

4. 대비 방안: 이중화(Redundancy)의 중요성

이번 장애는 ‘가용성’을 확보하기 위한 가장 기본적인 원칙인 이중화(Redundancy)의 중요성을 명확히 보여준다.

이중화란 핵심 구성 요소를 여러 개로 두어 하나가 고장 나도 다른 요소가 즉시 서비스 역할을 이어받도록 구성하는 설계 방식이다.

![[출처 - datacore.com]](https://cdn.maily.so/du/bob.news/202512/1764592914019445.png)

이중화는 단순히 서버를 두 대 두는 문제가 아니라, 독립적으로 실패할 수 있는 구조를 설계하는 것이 핵심이다.

같은 오류를 동일하게 공유하는 백업 구성은 오히려 새로운 Single Point of Failure가 될 수 있기 때문에, 지리적·논리적 분리까지 고려한 이중화가 필요하다.

5. 이번 사례가 주는 교훈

Cloudflare의 장애는 인터넷 인프라 설계에서 가장 기본적인 원칙인 가용성의 중요성을 다시 강조한 사건이다.

Cloudflare 장애는 기술적 중요성을 넘어, 현대 인터넷이 갖는 의존성을 다시 돌아보게 한 사건이다.

[참고자료]

- YTN, “국정자원 화재로 정부 전산 마비… 리튬배터리 원인”, YTN 뉴스와이드, 2025.09.27. https://www.ytn.co.kr/_ln/0103_202509271050104512

- Cloudflare Blog, “Cloudflare outage on November 18, 2025”, 2025, https://blog.cloudflare.com/18-november-2025-outage/

- Reuters, “Cloudflare restores services after outage impacts thousands of users”, 2025, https://www.reuters.com/business/elon-musks-x-down-thousands-us-users-downdetector-shows-2025-11-18/

- The Guardian, “Cloudflare outage causes error messages across the internet”, 2025. https://www.theguardian.com/technology/2025/nov/18/cloudflare-outage-causes-error-messages-across-the-internet

- Business Insider, “Cloudflare blames a software crash after sites like X and ChatGPT went down”, 2025. https://www.businessinsider.com/cloudflare-outage-internet-down-x-open-ai-2025-11

- Cisco, “What is High Availability?” https://www.cisco.com/site/us/en/learn/topics/networking/what-is-high-availability.html

- IBM, “High Availability — Architecture and Concepts” https://www.ibm.com/think/topics/high-availability

🌍 동유럽 최대 보안 컨퍼런스 DefCamp, 현장 취재

DefCamp? 그게 뭔데?

중·동부 유럽 최대 규모의 사이버보안 컨퍼런스인 DefCamp는 2011년 루마니아에서 작은 해킹 밋업으로 출발해, 이제는 60여 개국에서 2,000명이 넘는 전문가들이 모이는 지역 최대·핵심 사이버보안 허브로 성장했다. 매년 전 세계 보안 엔지니어, 리서처, 공공·민간 의사결정자, 업계 리더들이 한자리에 모여 최신 위협, 기술 트렌드, 전략적 보안 과제를 논의하는 글로벌 무대다. 특히 중앙·동유럽에서 이렇게 다양한 국가·기업·기관이 모여 사이버 보안의 미래를 논하는 행사는 사실상 DefCamp가 유일하다는 평가를 받는다.

DefCamp는 국제적 연결성과 인재 교류의 장이기도 하다. 특히 2025년부터 BoB가 참여 중인 GCC(Global Cybersecurity Camp)에 합류한 루마니아 팀 역시 DefCamp 조직진인 Bit Sentinel의 Andrei Avădănei와 함께 첫 참여를 성공적으로 마쳤다. 이를 통해 아시아권 보안 커뮤니티에 DefCamp의 존재감이 알려지며, 유럽–아시아 간 교류가 더욱 활발해지는 계기가 되었다. 또한 DefCamp는 Bit Sentinel을 중심으로 CyberEDU와 지역 커뮤니티가 함께 운영하는 구조를 갖고 있다는 점에서도 의미가 크다. Bit Sentinel의 창립자인 Andrei Avădănei가 컨퍼런스의 전반을 이끌고, CyberEDU가 실습 기반 트레이닝과 CTF 운영을 맡으며 DefCamp 특유의 ‘실전형 행사’ 정체성을 만드는 데 핵심적인 역할을 한다. 이러한 공동 운영 구조는 단일 기관 중심 모델에서는 나오기 어려운 다양성과 역동성을 제공하며, DefCamp가 중·동부 유럽을 대표하는 사이버보안 허브로 성장하는 데 중요한 기반이 되었다.

올해의 현장

2025년 15주년을 맞은 이번 컨퍼런스는 세계에서 두 번째로 큰 건물로 알려진 루마니아 국회의사당(Parliament Palace)에서 성대하게 개최됐다. 올해는 특히 AI 기반 공격 자동화, 딥페이크 악용 사례의 확산, 글로벌 공급망 공격의 정교화, 양자 내성 암호화 준비, Zero Trust 전환 전략 등 전 세계 보안 업계가 직면한 핵심 이슈들이 총망라되면서, 지금의 보안을 넘어 향후 5년간의 위협 지형을 미리 엿볼 수 있는 장으로 평가됐다.

무대에는 Inbar Raz, Johnny Xmas, Dr. Kang Li 등 각 분야에서 확실한 존재감을 가진 글로벌 리더들이 대거 참여했다. 이들의 강연은 단순히 취약점을 나열하거나 개념을 설명하는 것을 넘어 실제 공격 사례, 분석 과정, 대응 전략을 생생하게 연결해 주며 청중의 몰입을 이끌었다. 발표 내내 현장의 공기에서는 최신 연구를 직접 공유하고 검증하는 ‘기술 리그’ 특유의 긴장감이 감돌았다.

올해 DefCamp의 ‘Hacking Village’는 그 어느 때보다 실전적 분위기를 보였다. 특히 중앙·동부 유럽에서 가장 오래된 보안 대회로 알려진 D-CTF가 DefCamp 역사상 처음으로 루마니아의 전설적 팀 TFC(The Few Chosen)와 협력해 ‘D-CTF × TFCCTF’ 파이널을 공동 개최한 것이 큰 변화를 이끌었다. 예선은 Jeopardy, 본선은 Attack & Defense 형식으로 치러지며, 참가자들은 “해킹당하기 전에 먼저 해킹하라”는 대표 규칙 아래 서로의 시스템을 공격하고 방어해야 한다. 문제는 AI·암호·포렌식·익스플로잇 등 최신 위협을 기반으로 설계돼 전 세계 상위권 팀들조차 방심할 수 없었고, 실제 사이버전과 유사한 긴장감이 행사 전반을 지배했다. 최종 우승팀에는 최대 €1,536의 상금이 주어지며, 올해 대회는 D-CTF의 역사 중에서도 가장 치열하고 실전적인 해커들의 대결로 평가되었다.

그 가운데에서도 필자가 특히 눈여겨본 곳은 Hacking Village 중 Viris가 운영한 ‘Vulnerable House CTF’였다. 이 프로그램은 기존의 웹 취약점이나 리버싱 위주 문제들과 달리, 실제 스마트홈 환경을 축소해 재현한 3층 구조의 모형 집을 직접 해킹하는 방식으로 진행된다. 참가자들은 스마트 냉장고의 인증 로직 오류를 찾아내거나, 오븐이 사용하는 비정상적 프로토콜을 분석해 제어권을 획득하거나, 엘리베이터 제어판에서 노출된 하드웨어 인터페이스를 악용하는 등 소프트웨어와 하드웨어를 넘나드는 공격 경로를 스스로 설계해야 했다. 수족관 자동화 장치나 온도 조절 시스템 등 일상에서 흔히 사용하는 IoT 기기가 공격에 어떻게 악용될 수 있는지, 그리고 연결된 환경이라는 이유만으로 어떤 새로운 취약성이 열리는지 몸으로 체감할 수 있다는 점에서 참가자들의 반응도 특히 뜨거웠다.

각 층의 장비와 구성은 모두 실제 환경을 기반으로 만들어져 있었기 때문에, 단순한 문제 풀이를 넘어 물리적 상호작용과 디지털 취약점 분석을 동시에 요구했다. 이러한 복합적인 난제들을 해결하며 최종적으로 3층까지 도달해 전체 시스템을 장악해야 CTF가 클리어되었는데, 완주에 성공한 팀은 많지 않았다. 실제 스마트홈에서 발생 가능한 공격 시나리오를 압축한 유럽 최초의 실전형 스마트홈 CTF라는 점에서, 올해 가장 많은 관심을 끌었던 프로그램이기도 했다.

시사점

현재 BoB의 주관 변경 및 정책 변동이 잦은 상황에서도, DefCamp의 현장은 한국 보안 인재 양성 사업이 어떤 방향으로 가야 하는지 분명한 힌트를 제공한다. 특히 DefCamp에서는 국가 차원의 지원 프로그램뿐 아니라 지역 커뮤니티, 민간 연구자, 스타트업까지 자연스럽게 협력하며 생태계를 구축하는 모습이 두드러진다. 이는 특정 기관에 의존하는 구조보다, 지속 가능한 커뮤니티 기반의 학습·경험·성장 모델이 얼마나 중요한지를 보여준다. 다양한 배경의 인재들이 같은 테이블에서 문제를 해결하고, 실패를 공유하며, 기술적 감각을 실전에서 연마하는 방식은 한국의 교육 프로그램이 아직 충분히 제공하지 못하는 부분이기도 하다. 따라서 인재 선발 중심의 프로그램에서 벗어나, 정기적인 실전 경험·국제적 교류·민간 주도 협력 구조를 강화하는 방향으로의 전환이 필요하다는 점을 DefCamp는 여실히 드러낸다.

DefCamp의 현장은 한국의 TyphoonCon이나 CODEGATE와도 분명한 차이를 보여준다. 국내 컨퍼런스가 기술 발표와 정통 CTF 중심의 구조를 갖는 반면, DefCamp는 실환경 장비를 기반으로 한 핸즈온 해킹과 국제 교류가 행사 전반을 이끄는 것이 특징이다. 스마트홈·ICS·로봇 등 물리–디지털 융합형 시나리오가 실제 모형과 장비로 구현되는 점은 한국 행사에서는 쉽게 보기 어렵다. 이러한 구조적 차이는 단순한 경쟁을 넘어, 실제 산업 환경과 국제적 협업 경험을 제공하는 것이 왜 중요한지 분명하게 보여주며, 한국의 인재 양성 프로그램이 향후 어떤 방향으로 확장되어야 하는지에 대한 중요한 참고점이 될 수 있다.

Viris의 Vulnerable House와 같은 실환경 시뮬레이션 기반 CTF는 단순한 이론·SW 취약점 중심 교육을 넘어 도메인 이해도, 센서 융합, 공격 경로 매핑까지 요구한다는 점에서 한국 교육 프로그램에도 시사점을 준다. 국내에서도 스마트오피스·스마트홈·로봇 기반 서비스가 빠르게 확산되는 상황에서, 이러한 물리–디지털 융합 취약점 실습 환경의 필요성은 더욱 커지고 있다. 실제 장비를 기반으로 한 해킹 경험은 단순한 시연이나 교재 중심 교육으로는 얻기 어렵기 때문에, 향후 한국에서도 이러한 실전형 통합 CTF 도입을 진지하게 검토할 필요가 있다.

더 나아가 DefCamp는 단순한 기술 교류의 장이 아니라, 국가·기업·개인 연구자가 자연스럽게 네트워크를 형성해 글로벌 프로젝트를 만들고, 공동 연구 결과를 국제 무대에 발표하는 관문으로 자리 잡고 있다. BoB 참가자들을 비롯한 한국 커뮤니티가 지속적으로 DefCamp와 연결될 경우, 아시아–동유럽 간의 연구 교류는 한층 더 활성화될 것이며, 한국 인재들이 글로벌 무대에서 주도적인 역할을 수행할 수 있는 기회 역시 크게 확대될 것으로 보인다.

[참고자료]

- def.camp

- https://visitbucharest.today/palace-of-parliament/

🔋 LG에너지솔루션 아키라 랜섬웨어 공격 사건

한국의 글로벌 배터리 제조 선도 기업 LG에너지솔루션(LGES)이 해외 공장 중 한 곳에서 랜섬웨어 공격을 받은 사실을 확인했다. 이번 공격을 감행한 것으로 알려진 조직은 랜섬웨어 그룹 ‘Akira(아키라)’로, 약 1.67TB 규모의 기업 문서와 46GB 분량의 SQL 데이터베이스를 탈취했다고 주장했다. 이 수치는 Akira 측의 주장에 기초한 것으로, LGES의 공식 확인된 피해 규모는 아직 조사 중이다.

LGES에 따르면 공격은 북미 등 해외에 위치한 특정 공장에서 발생했으며, 본사 및 다른 생산 시설에는 영향이 없는 것으로 확인됐다. 현재 해당 공장은 복구된 상태로 정상 가동 중이다.

![[출처] - LG에너지 솔루션 https://inside.lgensol.com/2025/03/lg에너지솔루션-폴란드-국영전력공사-pge와-대규모-ess-프/](https://cdn.maily.so/du/bob.news/202512/1764593316625348.png)

공격 개요

11월 중순, Akira는 자체 다크웹 누출 사이트에 LGES를 추가하고 대규모 데이터를 공개하겠다며 협박 메시지를 게시했다. LGES는 해당 해외 공장에서 침해가 있었음을 인정하며, “본사 및 다른 시설 운영에는 영향이 없다”고 밝혔다. Akira는 미국 연방수사국(FBI)도 경계 대상으로 분류하는 랜섬웨어 그룹으로, 과거 여러 제조업·산업체를 공격해온 전력이 있다.

주요 주장 피해 내용

Akira가 탈취했다고 주장한 자료에는 직원 개인정보(여권·비자·한국 신분증·의료 기록 등), 직원 주소·연락처·이메일, 기밀 프로젝트 문서 및 계약서(NDA 포함), 상세 재무 정보, 고객사·협력사 관련 내부 자료와 같은 민감 정보가 포함돼 있다. 그러나, 이 중 상당 부분은 아직 LGES가 공식적으로 확인한 내용은 아니다.

산업·지정학적 파장

이번 공격은 단순한 기업 보안 사고를 넘어, 글로벌 공급망·산업안보·기술 경쟁력 측면에서 다음과 같은 함의를 가진다.

글로벌 EV 공급망의 핵심 노드 공격

LGES는 2024년 매출 175억 달러 규모의 세계적 배터리 공급사로, Tesla·GM·Hyundai 등 주요 완성차 업체에 배터리를 공급하고 있다. 때문에 데이터 유출 또는 운영 차질은 전 세계 EV 생산 일정과 공급망 안정성에 직접적 영향을 줄 수 있다.

전략 산업 기술 유출 위험

배터리는 에너지 전환 산업의 핵심 기술로 평가된다.

대량의 기밀 문서가 외부로 유출될 경우 기술 경쟁력 약화, 국제 기술 패권 경쟁 속 취약성 확대, 산업 스파이 활동의 타깃화 등의 우려가 제기된다.

제조업의 보안 취약성 재조명

LGES를 포함한 대규모 제조사는 OT(운전기술)와 IT 시스템이 혼재돼 있어, 공급망 전반에서 원격 접속·협력사 보안·권한 관리 등 복잡한 리스크가 존재한다. 이번 사건은 이러한 구조적 취약점이 실제 공격으로 이어질 수 있음을 보여준다.

현재 대응 및 조사 진행 상황

LG 에너지솔루션은 공격 확인 직후 피해 공장의 시스템 복구 및 정상 가동 확인, 본사 및 다른 공장의 영향 없음 재확인, 외부 보안기관 및 정부기관 신고, 유출 자료 검증 및 사건 범위 조사 착수로 대처하였다. 아직 탈취된 데이터의 실제 범위나 정확한 유출 시점은 확인되지 않았으며, 조사가 이어지는 중이다.

교훈

보안 전문가들은 이번 사건을 통해 다음의 핵심 교훈을 강조하고 있다.

1. 기본 보안 수칙의 중요성

대다수 랜섬웨어 공격이 미패치 취약점, 약한 인증, 협력사 계정 노출 등 기본적인 허점을 악용해 이뤄진다는 점을 재확인했다.

2. 공급망 전체의 보안 필요성

LGES와 같은 글로벌 제조사는 광범위한 협력사 네트워크를 갖고 있어, 단순히 주체 회사만의 보안 강화로는 충분하지 않다. 원청–협력사–하도급 전반의 공동 보안 체계가 필수다.

3. 산업기반 보호의 국가적 접근

배터리·반도체·에너지 등 전략 산업에 대한 공격이 증가하는 만큼 국가 차원의 기술 보호 및 사이버 위협 대응이 필요하다는 의견이 힘을 얻고 있다.

결론

이번 LG에너지솔루션 사건은 단순한 기업 대상 해킹이 아니라, 글로벌 공급망의 핵심 기업이 실제로 사이버 공격에 노출됐다는 상징적 사건으로 평가된다. Akira가 사용하는 ‘이중 공갈(Double Extortion)’ 전략인 “데이터 탈취 → 암호화 → 공개 협박” 구조는 제조업·에너지 산업 등 중요 기반 산업이 앞으로도 주요 표적이 될 것임을 강하게 시사한다.

기업은 이제 개별 보안 시스템을 넘어 ‘산업–공급망–국가 단위 보안’ 관점으로 접근해야 한다.

특히 MFA 도입, 원격접속 통제, IT/OT 분리, 협력사 계정 관리, 철저한 백업 체계 등의 기본적 조치를 강화하는 것이 무엇보다 시급하다.

[참고자료]

- The Record Media - "LG battery subsidiary says ransomware attack targeted...” - https://therecord.media/lg-energy-solution-ransomware-incident-battery-maker

- 디일렉 - "해커 '아키라', LG에너지솔루션 기업자료 1.6TB 탈취 주장" - https://www.thelec.kr/news/articleView.html?idxno=44051

- 다음뉴스 (전자신문) - "랜섬웨어 그룹, LG엔솔 '내부자료 해킹' 주장 - https://v.daum.net/v/20251118103847766

- 야후 뉴스 - "Ransomware attack hits LG battery subsidiary" - https://www.yahoo.com/news/articles/ransomware-attack-hits-lg-battery-173800335.html

- 라이브즈 뉴스 - "LG유플러스 잇단 해킹… LG그룹 보안시스템 '총체적 난국'" - https://www.livesnews.com/news/article.html?no=56866

- CyberScoop - "FBI calls Akira 'top five' ransomware variant out of 130..." - https://cyberscoop.com/akira-ransomware-fbi-cisa-joint-advisory/

- FBI/CISA Joint Advisory - "#StopRansomware: Akira Ransomware" - https://www.ransomware.live/id/TEcgRW5lcmd5IFNvbHV0aW9uQGFraXJh

- The Realist Juggernaut - "LG Energy Solution Confirms Ransomware Attack on Overseas Facility" - https://therealistjuggernaut.com/2025/11/18/lg-energy-solution-confirms-ransomware-attack-on-overseas-facility/

🧩 “디지털리스크, ESG가 답이다”…보안·경영·정책이 한자리에 모여 해법 제시

급속한 디지털 전환이 기업의 새로운 리스크를 만들어내고 ESG 경영의 패러다임을 뒤흔들고 있다. 이러한 흐름 속에서 디지털타임스는 11월 18일 서울 대한상공회의소에서 ‘디지털리스크, ESG가 답이다’를 주제로 미래포럼을 개최했다. 정부·학계·보안업계·금융권이 한자리에 모여 디지털 리스크와 ESG의 접점, 대응 전략, 정책 과제를 논의한 공개 포럼이라는 점에서 의미가 크다.

이어진 종합토론에서는, 디지털 리스크를 ESG 프레임 속에서 어떻게 해석하고 실천해야 하는지에 대한 보다 현실적이고 심층적인 논의가 펼쳐졌다.

디지털타임스 미래포럼 종합토론

급격한 디지털 전환과 AI 확산 속에서 기업이 직면한 새로운 리스크는 더 이상 기술 부서만의 과제가 아니다. ESG(환경·사회·지배구조) 경영이 보편화되면서, 기업의 사회적 책임과 거버넌스 체계 안에 디지털 리스크를 포함해야 한다는 논의가 본격화되고 있다. 이를 주제로 18일 대한상공회의소에서 열린 ‘디지털 타임스 미래포럼’ 종합토론에서는 학계·보안전문가·산업계가 참여해 현실적 쟁점과 대응 전략을 제시했다.

토론의 좌장이신 권헌영 고려대 정보보호대학원 교수는 “디지털 리스크는 ESG 중에서도 특히 S(사회)와 G(지배구조)와 직결된다”며 “기술 문제를 넘어 신뢰·투명성·책임의 문제로 접근해야 한다”고 강조했다.

“디지털 리스크는 새로운 사회적 책임”…ESG의 확장

이지환 카이스트 교수는 디지털 리스크를 단순한 보안 위험이 아닌 기업 지속가능성과 직결된 사회적 이슈로 규정했다.

그는 개인정보 침해, 서비스 중단, AI 활용 윤리 문제 등을 언급하며 “한 번의 디지털 사고는 주가 급락을 넘어 국가 평판까지 타격할 수 있다”고 지적했다. 특히 정부 규제 중심 접근이 아닌 ‘가이드라인 기반의 거버넌스 전환’을 강조하며, 기업이 스스로 위험과 책임을 설계할 수 있어야 한다고 제안했다.

산업 현장의 현실…“취약점은 항상 존재한다, 문제는 태도”

10년 이상 국내외 기업을 대상으로 보안 컨설팅을 진행해 온 박세준 티오리 대표는 조직 문화의 한계를 짚었다.

“취약점이 발견되면 해결보다 ‘보고 형식’과 ‘책임 회피’가 우선되는 경우가 많다. 이는 공포와 비밀주의가 체화된 결과다.” 그는 이를 ESG 중 G(거버넌스) 문제로 보고, 경영진의 보안 리터러시·보상·인센티브 구조 개선이 필요하다고 강조했다.

토스 사례…“투명성과 협력은 보안의 선순환을 만든다”

지한별 토스 보안연구원은 금융 소비자 보호를 위한 토스의 실천 사례를 공유했다.

피싱 탐지 솔루션 ‘피싱제로’, 사기 계좌 조회, SDK 무상 제공 등을 소개하며 “보안은 한 기업이 잘한다고 해결되지 않는다. 업계 전체의 방어 수준을 끌어올려야 한다”고 말했다. 또한, 버그바운티 운영에 대해서도 언급하며 “완전한 공개는 위험을 초래할 수 있지만, 투명성을 유지할 수 있는 제도적·사회적 장치가 필요하다”고 설명했다.

핵심 해결책은 ‘투명성’…그러나 단순 공개가 답은 아니다

류영재 서스틴베스트 대표는 ESG 평가 관점에서 가장 중요한 요소를 ‘투명성’으로 정의했다.

그는 “햇볕이 비추면 부패가 줄어든다”며 공시·데이터 품질·평가 체계의 시장 자율 정착을 강조했다. 다만, 보안 영역의 특수성을 고려해 기업이 어느 수준까지 공개해야 하는지 사회적 논의가 필요하다고 제언했다.

이번 토론은 ESG가 더 이상 탄소·자원 문제에만 국한되지 않음을 확인했다. AI·데이터·보안·서비스 연속성 등디지털 리스크는 기업의 평판, 경쟁력, 사회적 수용성을 결정하는 핵심 요소가 됐다. 권헌영 교수는 “디지털 ESG는 새로운 규제가 아니라 사회와 소통하기 위한 프레임”이라며 “기업·정부·산업이 함께 협력해야 한다”고 마무리했다.

🚨 인증 받았는데 왜 뚫릴까?…기업 전수 특별 점검 조치 발표

최근 해킹 사고 빈발에 인증 무용론 확산

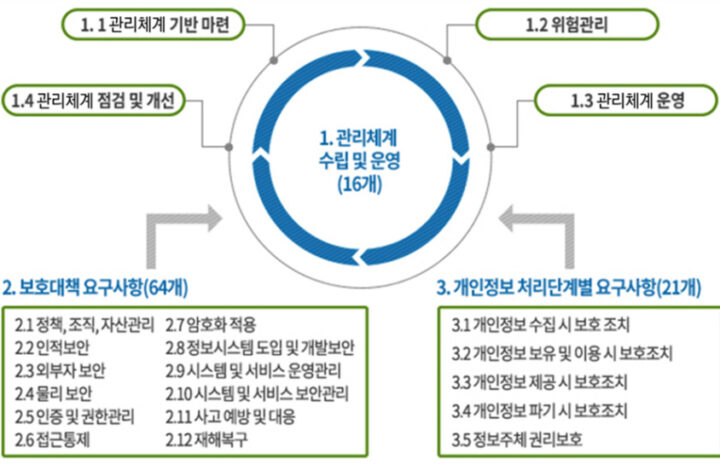

근 ISMS-P(정보보호 및 개인정보보호 관리체계) 인증을 획득한 기업에서 연이어 대규모 해킹 및 침해 사고가 발생하면서 국가 공인 인증제도의 실효성에 대한 의문, 이른바 '인증 무용론'이 확산되고 있다. 이에 개인정보보호위원회(개인정보위)가 인증을 유지하고 있는 기업 전체를 대상으로 이례적인 특별 사후 점검을 요청하고, 그 결과를 최고경영자(CEO)에게 직접 보고하도록 의무화하는 강력한 조치에 착수했다.

1. 특별 점검 나선 배경

문제는 인증을 받은 기업에서도 해킹 피해가 빈번하게 발생한다는 점이다. 2023년 LG유플러스, 2024년 SK텔레콤, 특히 올해에는 롯데카드가 ISMS-P 인증을 받은 상태에서 침해사고를 당했다. 롯데카드 해킹은 인증 심사를 마친 지 불과 보름 만에 발생했으며, 주민번호와 카드 CVC번호 등 297만 명의 민감 정보가 유출되어 큰 사회적 충격을 안겼다.

이 사건에서 공격자가 2017년에 발견된 오라클 웹 애플리케이션 서버의 취약점을 악용했다는 사실이 드러났다.

해당 취약점이 8년간 패치되지 않은 채 방치되어 있었고, 심지어 그 시스템이 인증 심사까지 통과했다는 점은 "인증이 실제 보안 수준을 얼마나 보증하느냐"는 질문을 던졌다.

전문가들은 이러한 한계가 제도 구조 자체와 연결되어 있다고 지적한다.

- '시점' 인증의 딜레마: ISMS-P 인증은 '그 시점에 기준을 충족하는지'를 확인하는 방식으로, 인증 획득 이후 시간이 지나 패치가 누락되거나 시스템이 변경되면 위험이 언제든 되살아난다. 즉, 인증이 상시적인 감시나 대응을 대신하지 못하는 일회성 점검의 성격을 갖는다는 비판이다.

- '범위'의 간극: 해커는 인증 범위 안팎을 구분하지 않고 공격하지만, 인증은 범위 안쪽만 심사한다는 간극이 존재한다. 일례로 수십억 원의 피해를 낳은 KT 해킹 사고에서는 인증 범위에서 제외된 초소형 기지국이 공격에 악용되기도 했다.

- '문서' 중심의 비판: 현행 인증 기준이 관리 정책, 접근통제 규정 등 문서와 절차 중심이어서, 공격자가 파고드는 실제 시스템의 작은 취약점이나 패치 누락을 충분히 반영하지 못한다는 지적이 이어지고 있다. 특히 외부 전문가가 해커의 시각에서 점검하는 모의해킹이 의무가 아니라는 점도 현실 공격을 반영하지 못하는 한계로 꼽힌다.

- '사람'의 문제: 인증 기준만으로 완전히 걸러낼 수 없는 기본 비밀번호 방치, 오래된 취약점 미패치, 외주 관리 소홀 등 사람에게서 시작되는 보안 사고의 상당수도 간과할 수 없는 문제이다.

결과적으로 "ISMS-P 인증이 형식적이고 체크리스트만 충족하면 끝나는 제도"라는 비판이 나온 것은 과장이 아니다. 인증은 기본 토대를 확인해주는 장치일 뿐, 그 이후의 지속적인 보안 관리가 수반되지 않으면 언제든 무너질 수 있는 체계라는 점이 여러 사고에서 보여주는 교훈점이다.

2. 이례적인 특별 점검으로 돌파구 모색

개인정보위는 이러한 상황을 심각하게 인식하고, 추가적인 개인정보 피해 확산 방지 및 인증 제도의 신뢰 유지를 위해 특별 사후 점검을 실시한다고 밝혔다. 이는 통상적인 연 1회 정기 사후 심사와는 별도로 진행되는 조치이며, 현재 인증을 유지 중인 1,217개 기업·기관 전체가 대상이다.

이번 특별 점검은 기업이 자체적으로 실시하고 2025년 12월 31일까지 결과를 완료해야 한다. 점검 내용은 다음과 같이 ISMS-P 인증의 기본이자 핵심 보안 조치들에 집중된다.

- 비밀번호 관리

- 암호화 적용

- 로그 및 접속 기록

- 패치 관리

- 사고 대응 및 복구

가장 주목할 만한 부분은 점검 결과를 CEO에게 직접 보고하도록 의무화한 점이다. 이는 보안 사고의 책임을 실무진이나 IT 부서에만 국한하지 않고, 경영진에게 보안을 책임 경영의 영역으로 인식하도록 압박하는 강력한 메시지로 해석된다. 보안을 전사적인 경영 이슈로 끌어올리고 향후 사고 발생 시 책임을 회피할 수 없도록 사전에 명확히 했다는 평가다.

개인정보위는 이번 특별점검 이행 여부를 내년도 정기 사후심사에서 재차 확인할 예정이며, 특히 유출 사고가 발생했던 인증 기업에 대해서는 내년 1월 중 현장점검을 진행할 계획이라고 밝혔다.

가장 주목할 만한 부분은 점검 결과를 CEO에게 직접 보고하도록 의무화한 점이다. 이는 보안 사고의 책임을 실무진이나 IT 부서에만 국한하지 않고, 경영진에게 보안을 책임 경영의 영역으로 인식하도록 압박하는 강력한 메시지로 해석된다. 보안을 전사적인 경영 이슈로 끌어올리고 향후 사고 발생 시 책임을 회피할 수 없도록 사전에 명확히 했다는 평가다.

개인정보위는 이번 특별점검 이행 여부를 내년도 정기 사후심사에서 재차 확인할 예정이며, 특히 유출 사고가 발생했던 인증 기업에 대해서는 내년 1월 중 현장점검을 진행할 계획이라고 밝혔다.

3. 제도적 변화 예고

정부는 이번 특별 점검 외에도 인증 제도의 실효성을 높이기 위한 구조적 개편을 예고했다. 과학기술정보통신부와 개인정보위는 현재 비의무 사항인 외부 전문가 주도의 모의해킹 항목을 심사 기준에 포함하는 방안을 검토하고 있다. 이는 인증이 형식적인 서류 충족을 넘어 실질적인 침투 방어 능력을 증명하도록 요구하는 방향으로 전환될 가능성을 시사한다.

또한 정부는 현장 중심 심사로 전환하고, 중대 결함 발견 시 인증 취소 및 재심사를 거치도록 제도를 강화하겠다는 의지를 밝혔다.

궁극적으로 ISMS-P 인증은 기업이 일정 수준 이상의 보안 체계를 갖추었음을 확인하는 최소한의 안전장치이지, 해킹을 100% 막아주는 무적의 방패'는 될 수 없다.

이번 특별 점검은 기업들이 인증 획득 이후의 지속적인 관리 체계를 확립하고, 경영진의 책임 아래 보안을 상시적인 과제로 다루는 전환점이 되어야 한다는 지적이다.

[참고자료]

- [그게 뭔가요] 해킹 터지면 실효성 지적 나오는 ISMS-P 인증 https://byline.network/2025/11/20-518/

🎉 뉴스레터를 읽고 풀어보는 재미있는 퀴즈! 🎉

아래 객관식 퀴즈의 정답을 구글폼에 입력하시면 추첨을 통해 스타벅스 기프티콘을 드립니다~!!

정답을 확인하려면 기사를 읽어야 합니다! 😄 많은 참여 부탁드려요😍😍

구글폼 바로가기 ♥ (https://forms.gle/ovn6fkQRHBZobE1Z6)

지난기사 바로가기 ♥ (https://maily.so/bob.news)

1. 2025년 10월, 바이낸스 내부 오라클의 가격 피드 취약점으로 인해 특정 코인의 담보 가치가 급락하며 발생한 '역사상 최대 규모의 암호화폐 연쇄 청산' 사태의 피해 규모는 얼마인가? - 10월호

- A. 2,100만 달러 (약 280억 원)

- B. 6,000만 달러 (약 800억 원)

- C. 344만 달러 (약 46억 원)

- D. 193억 달러 (약 26조 원)

2. 정부가 발표한 '범부처 정보보호 종합대책'에 포함된 내용으로, SW 공급망의 보안 취약점을 추적하고 투명성을 확보하기 위해 2027년까지 공공 분야 도입을 의무화한 '소프트웨어 구성요소 명세서'는 무엇인가? - 10월호

- A. SBOM (Software Bill of Materials)

- B. ISMS-P (Personal Information & Information Security Management System)

- C. CISO (Chief Information Security Officer)

- D. BAS (Breach and Attack Simulation)

3. 2025년 10월 14일부로 마이크로소프트의 공식 보안 업데이트 지원이 종료되었으나, 여전히 전 세계 데스크톱 점유율의 40% 이상을 차지하여 제로데이 공격 및 랜섬웨어 노출 위험이 제기되는 운영체제는 무엇인가? - 10월호

- A. Windows 7

- B. Windows 8.1

- C. Windows 10

- D. Windows 11

4. 2025년 11월 18일 발생한 Cloudflare의 글로벌 서비스 장애(가용성 붕괴)의 직접적인 원인으로 지목된 것은 무엇인가? - 11월호

- A. 대규모 DDoS 공격으로 인한 대역폭 고갈

- B. 데이터센터 화재로 인한 물리적 서버 소실

- C. Bot Management 기능의 구성 파일(Feature File) 배포 오류

- D. 외부 해킹 그룹에 의한 DNS 하이재킹

5. 2025년 11월, LG에너지솔루션의 해외 공장 시스템을 공격하여 1.6TB 규모의 데이터를 탈취했다고 주장한 랜섬웨어 그룹으로, FBI가 'Top 5' 위협으로 분류하기도 한 조직은 어디인가? - 11월호

- A. LockBit (락빗)

- B. Akira (아키라)

- C. Lazarus (라자루스)

- D. BlackCat (블랙캣)

6. 루마니아 의회 궁전에서 개최된 중·동부 유럽 최대 규모의 사이버보안 컨퍼런스로, 올해 실제 스마트홈 환경을 모사한 'Vulnerable House CTF' 등을 운영하며 실전형 보안을 강조한 행사는 무엇인가? - 11월호

- A. Black Hat Europe

- B. DEF CON

- C. DefCamp

- D. RSA Conference

E D I T O R

🚨 구독자님의 소중한 소식을 기다리고 있습니다. 🚨

함께 공유하고 싶은 소식, 수상 내역, 행사기타 소소한 일상까지 구독자분들의 공유를 기다립니다.

- 함께 만들어가는 BoB 뉴스레터 -

Best of the Best 11대 총동문회 뉴스레터팀

서울특별시 금천구 서부샛길 606 가산 대성디폴리스 A동 27층

의견을 남겨주세요